Niniejszy artykuł przybliża tematykę zabezpieczenia antywirusowaego w realiach małego i średniego przedsiębiorstwa. Dowiesz się z niego, jakie praktyczne środki warto podjąć, by ryzyko utarty firmowych danych zmniejszyć do racjonalnego poziomu. Spróbuję też odpowiedzieć na pytanie, czy istnieje jeden, uniwersalny program antywirusowy dla firm, który będzie w miarę łatwy we wdrożeniu i niedrogi w utrzymaniu.

Złośliwe oprogramowanie

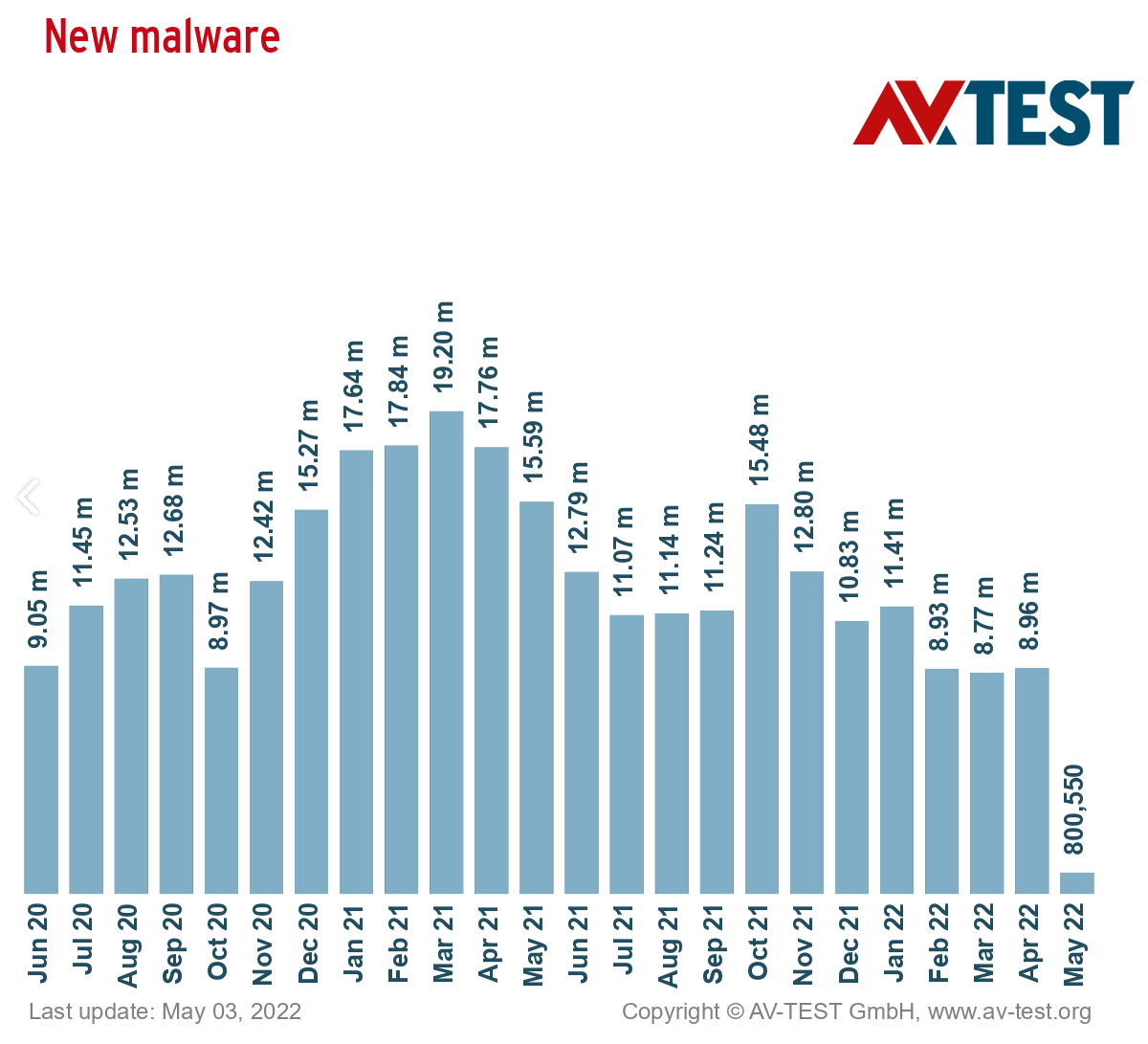

Zacznijmy jednak od początku. Złośliwe oprogramowanie (malware), lub inaczej wirusy komputerowe, to kod, który został stworzony po to, by bez naszej wiedzy usytuował się w komputerze lub innym urządzeniu zdolnym do wykonywania kodu i zrealizował określoną akcję. Wielka praca wykonana przez dostawców różnych programów antywirusowych oraz instytuty badawcze, pozwoliła skatalogować i podzielić te programy na kilka grup. Ciekawe zestawienie prezentuje niemiecki instytut AV-TEST GmbH. Wynika z niego, że rejestruje on dziennie ok. 450 tysięcy różnego rodzaju szkodliwych (malware) i niechcianych (PUA) programów, które następnie klasyfikuje i zachowuje.

Skala jest porażająca. Skupmy się na złośliwym oprogramowaniu (malware). Wśród najgroźniejszych dla przedsiębiorstw warto wskazać:

Ransomware

Ransomware to typ zagrożenia o którym jest dzisiaj bardzo głośno. Program lokuje się najczęściej na stacji roboczej lub serwerach plików i blokuje dostęp do danych, np. poprzez ich zaszyfrowanie. Następnie na komputerze pojawia się informacja z żądaniem okupu i instrukcją, w jaki sposób, po jego zapłaceniu, odzyskać dostęp dodanych. Portal dobreprogramy.pl donosi, że ofiarą ataku padł znany producent sprzętu komputerowego ACER, ale osobiście znam podmioty, które padły ofiarą takiego ataku i niestety musiały zapłacić. Dla małej lub średniej firmy okup rzędu 0,5 do 1 bitcoin’a (ok. 172 690,00 zł) będzie bolesną nauczką.

Spyware

Mniej spektakularnie działającym wirusem jest Spyware, którego zadaniem jest niepostrzeżenie rejestrować informacje na temat naszej aktywności podczas korzystania z komputera. Celem może być pozyskanie haseł dostępowych, które wpisujemy, numerów kart kredytowych, danych osobowych, śledzenie komunikacji (np. wiadomości e-mail, czatów). Zebrane w ten sposób poufne dane mogą następnie posłużyć do nieautoryzowanego dostępu do systemów, skąd mogą zostać wykradzione dane firmowe. Inna możliwość to legalnie wyglądająca transakcja zapłaty za produkt lub usługę, zrealizowana z wykorzystaniem danych wykradzionej karty firmowej.

Botnet

Ciekawym sposobem na unieruchomienie firmowej strony internetowej lub sklepu internetowego jest atak typu DDoS (Distributed Denial of Service). Praktycznie każda strona lub sklep posiada różnego rodzaju formularze kontaktowe. Jeżeli nagle setki lub tysiące komputerów zaczną łączyć się do takiego formularza i automatycznie go wypełniać, to środowisko informatyczne obsługujące nasz sklep nie wytrzyma obciążenia. Dla odwiedzającego nasz sklep internauty efekt będzie taki, jakby strona przestała reagować. Tak właśnie działają sieci Botnet, czyli wirus, który rozprzestrzenia się na znacznej ilości prywatnych komputerów i w odpowiednim momencie przystępuje do zorganizowanego ataku. Posiadacz komputera może się nawet nie zorientować, że jego własna maszyna właśnie atakuje strony internetowe lub sklepy popularnych marek.

Jak przenoszą się wirusy komputerowe

Jest wiele sposobów na rozpowszechniania się wirusów. Niektóre z nich trafiają na nasz komputer, ponieważ klikniemy w niewinnie wyglądający link na stronie albo w reklamę. W efekcie, na nasz komputer zostanie pobrany wirus. Inna metoda, to budowanie wirusa tak, by posiadał zdolność do samoreplikacji. Wykorzystując luki w zabezpieczeniach protokołów komunikacyjnych systemów operacyjnych, przenoszą się one samodzielnie.

Wirusy nie zawsze są złe

Moim ulubionym, złośliwym oprogramowaniem jest Stuxnet, którego źródło pierwotnego pochodzenia nie jest do dzisiaj jasne. Co do zasady, jego zadaniem jest atakować obiekty przemysłowe, to jest fabryki, rafinerie czy elektrownie. Posiada on zdolność do połączenia się ze znanym w przemyśle systemem inżynierskim SCADA, który poprzez sterownik PLC bezpośrednio kontroluje i reguluje parametry pracy np. silników czy pomp. Amerykańscy i izraelscy specjaliści wykorzystali Stuxnet by powstrzymać Irański program jądrowy. Informację tę potwierdziła w czerwcu 2012 roku administracja prezydenta Obamy. Odpowiednio przygotowany wirus zaatakował placówkę, która zajmowała się wzbogacaniem uranu, która wykorzystywała do tego celu specjalne wirówki. Program niepostrzeżenie przyspieszył ich pracę i w ten sposób zminimalizował efektywność produkcji radioaktywnego pierwiastka. Jak widać, za pomocą wirusa można zrobić coś dobrego, choć pewnie w przypadku Stuxnet, Irańscy naukowcy mają inne zdanie ;-).

Jak walczyć ze złośliwym oprogramowaniem?

Walcząc ze złośliwym oprogramowaniem musimy pamiętać, że zawsze jesteśmy o krok do tyłu w stosunku do ich twórców, czyli hakerów. To oni na nowo wymyślają sposoby na uzyskanie swoich celów a branża IT stara się nadążyć. Nawet jeżeli dysponujemy odpowiednio wdrożonym programem antywirusowym, pełna ochrona przed szkodliwym oprogramowaniem nie jest osiągalna. W związku z tym podpowiadam, jakie środki warto i należy podjąć, by dochować należytej staranności.

Kopia zapasowa danych firmowych

W roku 2017 sam stałem się ofiarą ataku wirusa typu ransomware, w wyniku którego połowa plików na moim komputerze została zaszyfrowana. Jak nie trudno się domyślić, właśnie te najważniejsze. Haker zażądał okupu o równowartości ok. 20 tyś zł. Na szczęście, korzystam z rozwiązania do wykonywania kopii zapasowych w chmurze. Taki system zwykle zapamiętuje kilka wersji pliku wstecz.

Uniknąłem konieczności zapłaty okupu, ponieważ udało się odtworzyć niezaszyfrowane wersje plików na nowo przygotowanym komputerze. Tego szczęścia nie mieli inni przedsiębiorcy, z którymi mam kontakt zawodowy. Zapłacone okupy sięgały połowy wartości Bitcoina.

Sugeruję upewnić się, że dane firmowe są chronione zgodnie z zasada 3-2-1, czyli co najmniej trzy kopie wstecz, na dwóch nośnikach i dodatkowo przechowywane w przynajmniej jednej lokalizacji poza firmą. Więcej na ten temat napiszę niebawem, w odrębnym artykule.

Ochrona danych dostępowych

Wspominałem o Spyware, które może monitorować, co wpisujemy na klawiaturze oraz rejestrować na jakie wchodzimy strony internetowe. W ten sposób haker zbiera informacje, które mogą mu znacznie ułatwić uzyskanie dostępu do poufnych danych i kluczowych systemów firmowych.

Jest sposób na to, żeby nie wpisywać w komputerze nazwy użytkownika i hasła. Można wykorzystać menadżer haseł, czyli program bezpiecznie przechowujący dostępowe dane użytkownika do aplikacji. Przykładem odpowiedniego rozwiązania jest PassBolt, menadżer haseł dla firm i zespołów, opisany w innym artykule. Koszt jego utrzymania jest bardzo niski a techniczne wdrożenie nie stanowi wielkiego wyzwania.

Maile – brama do danych Twojej firmy

Popularnym medium, za pomocą którego do naszych komputerów trafiają wirusy komputerowe są maile. Jeżeli przesłana do nas wiadomość będzie wyposażone w link, w który klikniemy, w efekcie może zostać pobrany szkodliwy kod wirusa.

Aby zachęcić nas do klikania w takie linki, hakerzy stosują phishing. Przykładem mogą być maile łudząco podobne do znanych nam wiadomości od kuriera z informacją o problemie z naszą paczką. Jeżeli rzeczywiście czekamy na jakąś przesyłkę, możemy być skłoni kliknąć w link do szczegółowych informacji. Jeżeli damy się nabrać, to na naszym komputerze znajdzie się któryś ze wspomnianych wirusów.

Audyt cyberbezpieczeństwa

Zagadnień związanych z bezpieczeństwem danych firmowych jest niestety sporo. Warto wymienić kilka z nich to:

- skuteczność kopii zapasowej danych firmowych,

- odporność systemu na działanie złośliwego oprogramowania, jakość rozwiązań związanych z ochroną danych dostępowych do systemów,

- aktualność systemów pod kontem obecności luk w zabezpieczeniach i podatności na ataki,

- stan wiedzy pracowników na temat dobrych praktyk w zakresie cyberbezpieczeństwa.

W realiach małej lub średniej firmy może brakować czasu i środków, żeby wdrażać kompleksowe polityki bezpieczeństwa, dlatego obszar bezpieczeństwa danych firmowych jest często niedopilnowany. Jeżeli wykonujesz usługi na rzecz swoich klientów, to jest spora szansa, że przetwarzasz dane, które do nich należą. Tak jest w przypadku biur rachunkowych, czy doradców podatkowych, ale również pośredników kredytowych, czy kancelarii prawnych. Gdyby zdarzyło się, że poufne dane osobowe klientów, do których ma dostęp Twoja firma znalazłyby się nagle w Internecie, to z pewnością zachwiałoby to zaufaniem klientów a konsekwencje finansowe i organizacyjne mogłyby być dotkliwe.

Czy można się jakoś upewnić, że panujemy nad podstawowymi zagadnieniami związanymi z bezpieczeństwem? Jeden ze sposobów to audyt cyberbezpieczeństwa, przeprowadzany przez zewnętrzną firmę informatyczną. Więcej na ten temat napiszę w kolejnym artykule.

Programy antywirusowe

Przejdźmy zatem do kluczowego narzędzia do zwalczania złośliwego oprogramowania, jakim są programy antywirusowe. Co do zasady są to systemy, które w czasie rzeczywistym są w stanie wykryć zagrożenie i doprowadzić do jego usunięcia. Często potrafią również naprawić skutki ewentualnego, destrukcyjnego działania robaka.

Najlepszy antywirus dla firm?

Aplikacji antywirusowych na polskim rynku jest sporo. Nie wszystkie jednak posiadają odpowiednio rozbudowane funkcje, odpowiednie dla firm. Niemiecki instytut AV-TEST GmbH regularnie publikuje ranking “antivirus software for business users” wskazujący produkty, które najlepiej sprawdzają się w tym obszarze. Ranking z lutego 2022 roku obejmuje aż 19 z dziesiątek dostępnych aplikacji.

Najlepszy antywirus dla firm, powinien spełniać kilka warunków. Oczywiście musi skutecznie wykrywać szkodliwe aplikacje, nie może istotnie spowalniać pracy komputerów, ale powinien również pozwalać na centralną kontrolę aktualności silnika wykrywającego zagrożenia na firmowych urządzeniach końcowych (serwerach, komputerach, urządzeniach mobilnych). Dobrze, żeby był nietrudny do wdrożenia oraz zapewniał niskie koszty utrzymania. Po kilku próbach wdrożeń różnych produktów, rozwiązaniem pierwszego wyboru stało się dla naszej firmy oprogramowanie antywirusowe ESET.

ESET Protect Complete

Zgodnie z oceną AV-TEST z lutego 2022 roku, antywirus ESET uzyskał maksymalną ilość punktów we wszystkich trzech kategoriach: skuteczności wykrywania zagrożeń, wpływu na wydajność chronionego urządzenia oraz użyteczności dla firm (np. częstotliwość wszczynania fałszywych alarmów). ESET to dojrzałe i bardzo bogate funkcjonalnie rozwiązanie które oprócz narzędzi do walki z wirusami posiada dodatkowe funkcje do centralnej kontroli stanu zabezpieczeń i aktualności ochrony. W kolejnej części artykułu przyjrzyjmy się im nieco dokładniej.

Chmurowa konsola ESET Protect

Z punktu widzenia osoby odpowiedzialnej za kontrolę szczelności ochrony antywirusowej w firmie, centralną aplikacją antywirusa jest chmurowa konsola ESET Protect. Jest to rozwiązanie z bardzo wygodnym i intuicyjnym interfejsem, dlatego zdecydowałem się zaprezentować kilka użytecznych widoków.

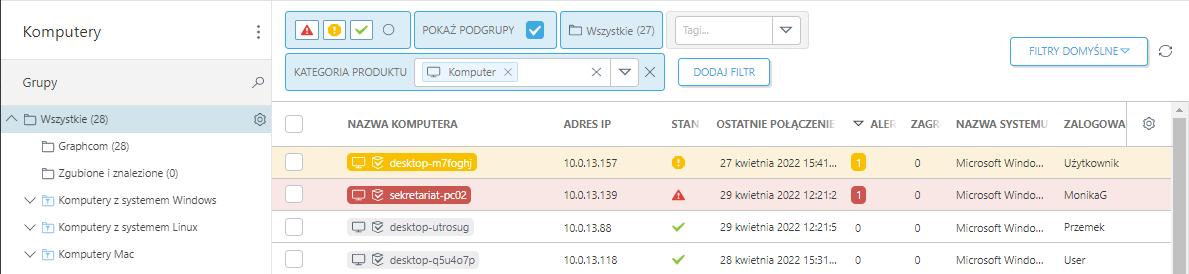

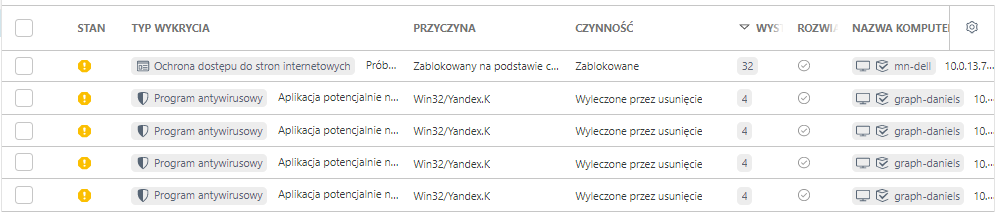

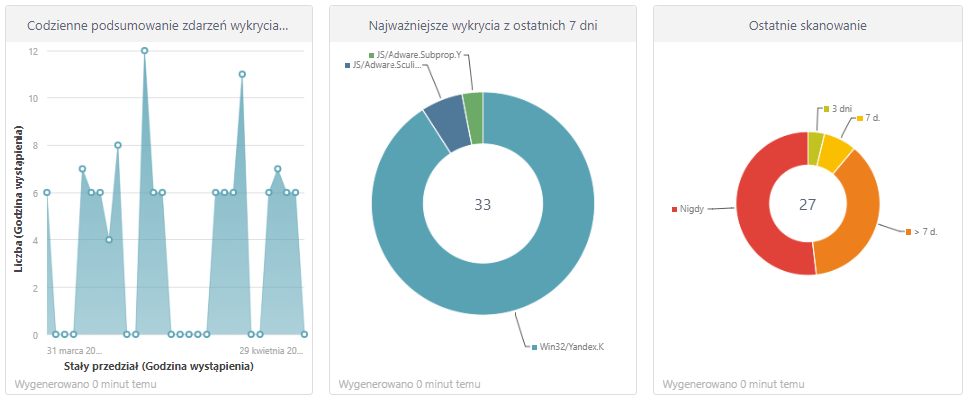

Pierwszy z nich, to ogólny dashboard wskazujący stan ochrony urządzeń objętych ochroną. Na pierwszy rzut oka widać czy pojawiły się nowe zagrożenia. Dodatkowo, można zobaczyć szczegóły w podziale na komputery, serwery, urządzenia mobilne i maszyny wirtualne. Łatwo można też zobaczyć sytuację, gdy mamy nieaktualne oprogramowanie lub nieaktualną bazę antywirusową w któreś z grup urządzeń. Jeden z komponentów dashboardu informuje nas, na ilu urządzeniach wykrytych w sieci nie mamy zainstalowanego rozwiązania ESET.

Kolejny widok prezentuje szczegóły w podziale na system operacyjny urządzeń. Odpowiednia, kontrastowa kolorystyka zwraca uwagę na te, którym należy się bliżej przyjrzeć.

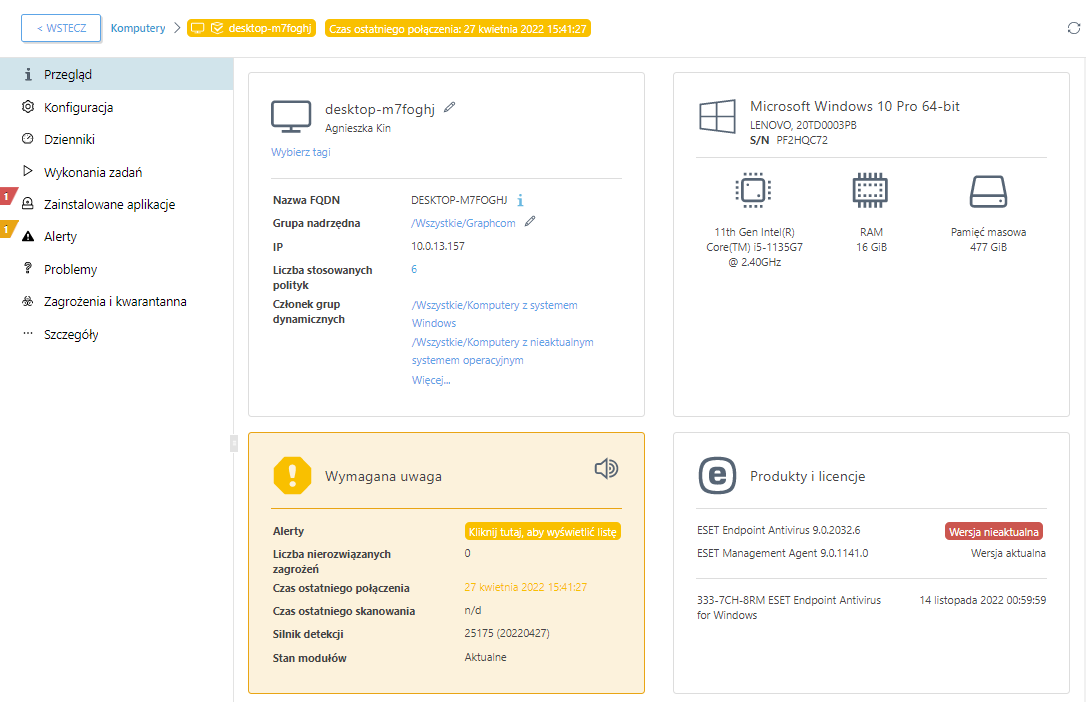

Widok szczegółów wybranego urządzenia grupuje na kilku zakładkach informacje na temat konfiguracji, aktualności oprogramowania, zagrożeń antywirusowych. Mamy tu też informacje na temat użytkowników, producenta sprzętu, rodzaju systemu operacyjnego. Jest to bardzo przydatna baza danych z perspektywy administratora, który zarządza infrastrukturą informatyczną w firmie.

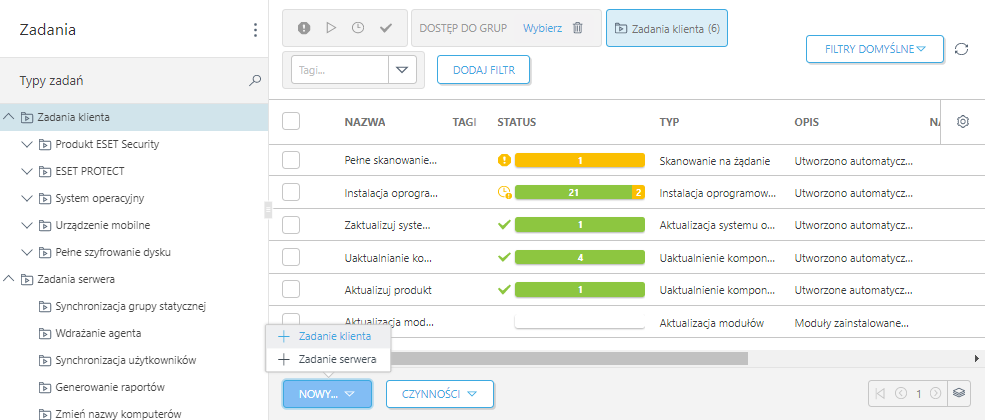

Konsola ESET Protect pozwala tworzyć zadania dla urządzenia końcowego lub dla serwera. Zadania te zwykle powstają automatycznie, jako reakcja na zidentyfikowane przez system zdarzenie (np. wykrytą nieprawidłowość).

Administrator może samodzielnie wpisać i niejako wymusić pewne działanie, np. generując zadanie wymuszające pełne skanowanie dla konkretnego urządzenia końcowego.

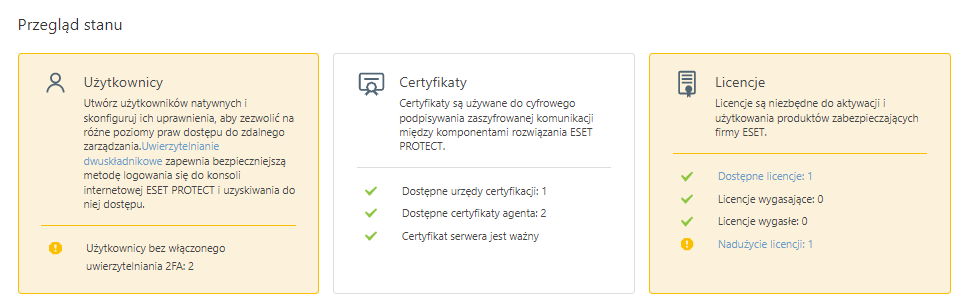

Rozwiązanie podpowiada administratorowi zagadnienia, którymi powinien się zająć, np.: wygasające licencje ESET, ważność certyfikatów służących do szyfrowania komunikacji, czy jakość metody uwierzytelniania innych administratorów, mających dostęp do rozwiązania ESET Protect.

System zachowuje w chmurze informacje na temat stanu bezpieczeństwa infrastruktury informatycznej w firmie. Dostarcza również szereg ciekawych zestawień, pozwalających przejrzeć dane historyczne. Jest również wyposażony w atrakcyjne, standardowe dashboardy, które prezentują dane historyczne w zagregowanej postaci. Administrator na tej podstawie może łatwiej ocenić, z jakimi rodzajami zagrożeń najczęściej borykają się użytkownicy i wyciągać wnioski.

Reasumując, chmurowa konsola ESET Protect to rozwiązanie które pozwala administratorowi systemu śledzić i kontrolować zagrożenia bezpieczeństwa ale stanowi też bazę informacji na temat komputerów, urządzeń mobilnych i serwerów, które firma użytkuje. Warto też wspomnieć, że cały system ESET Protect dostępny jest w języku polskim a producent zapewnia wsparcie techniczne po polsku.

Ochrona stacji roboczych

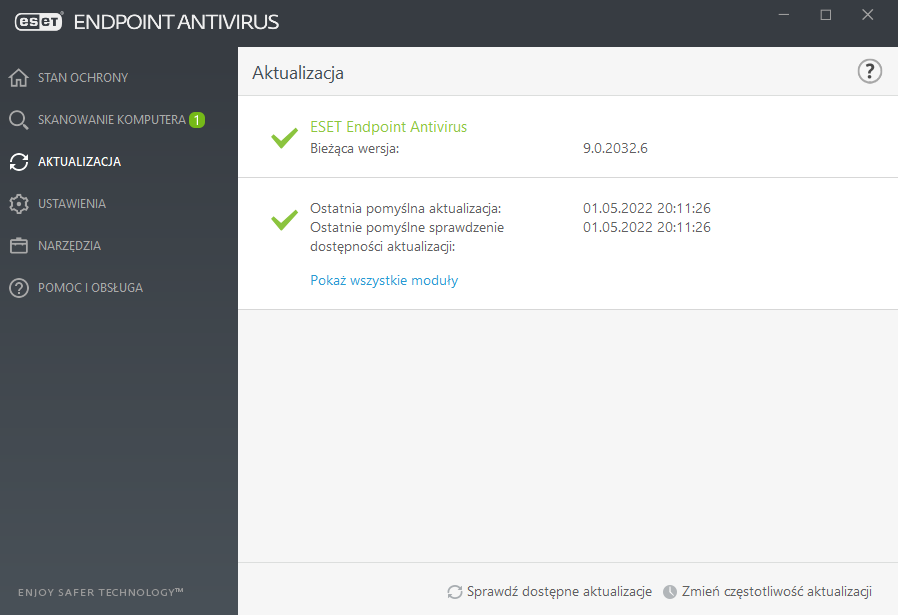

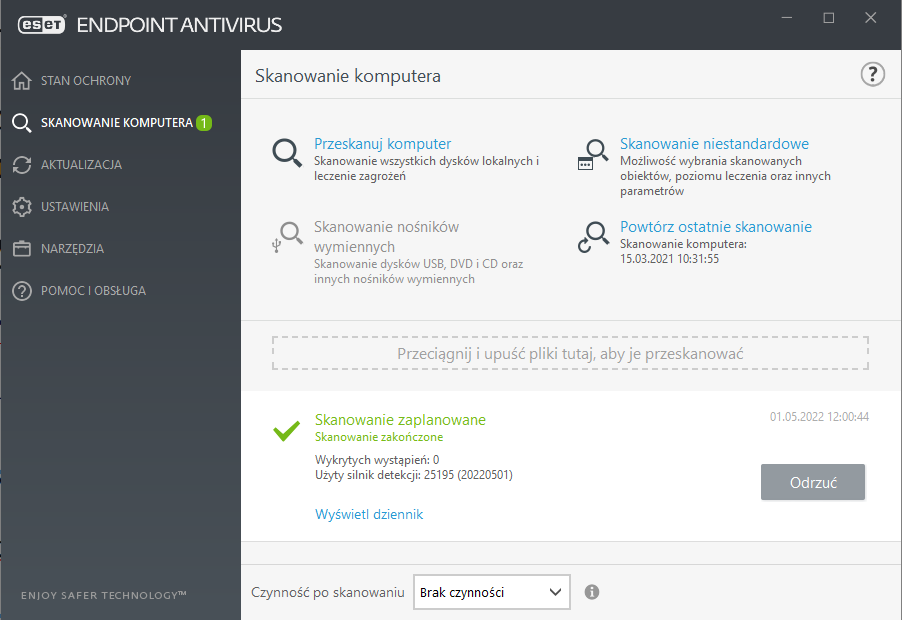

Nie byłoby ochrony antywirusowej bez tzw. aplikacji klienta, czyli programu działającego w tle na komputerze, odpowiedzialnego za wykrywanie zagrożeń. Tę rolę spełnia ESET Endpoint Antivirus. Posiada on bardzo prosty interfejs, ponieważ zarządzenie ochroną może być z powodzeniem realizowane przez administratora z poziomu konsoli ESET Protect. Aplikacja na komputerze blokuje szkodliwe oprogramowanie, automatycznie aktualizuje silnik wykrywania zagrożeń i aktualizuje bazę zagrożeń.

Użytkownik może oczywiście manualnie uruchomić skanowanie komputera w zakresie zagrożeń lub sprawdzić konkretny dysk (np. pendrive) lub plik.

Warto przypomnieć, że w teście AV-TEST z lutego 2022 roku, antywirus ESET został doceniony najwyższą notą w kategorii wydajność, ponieważ nie powoduje wyraźnego spowolnienia pracy interfejsu użytkownika systemu operacyjnego i nie utrudnia przeglądania stron w Internecie.

Mobile security – darmowy antywirus dla systemu android dostępny w sklepie google play

Jeżeli przedsiębiorstwo zatrudnia osoby pracujące w terenie, to najprawdopodobniej korzystają one z urządzeń mobilnych, czyli telefonów i tabletów z systemem android. Weźmy pod uwagę fakt, że urządzenia te pozwalają uzyskać dostęp do tych samych portali i systemów, z których korzystamy na komputerze czyli: Microsoft Office 365, poczta e-mail pozwalająca odczytywać zawirusowane załączniki, przeglądarki pozwalające wchodzić na strony internetowe, które zostały przygotowane przez hakerów by zarazić urządzenie wirusem typu Spyware.

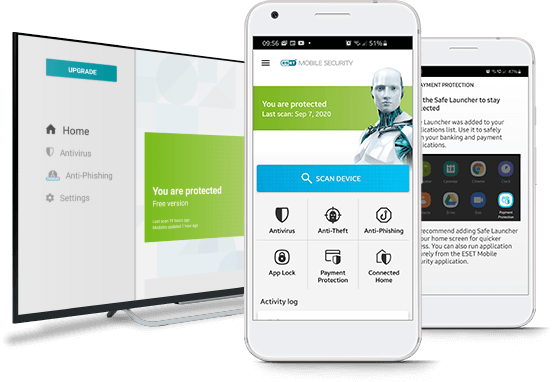

W takim razie jest jasne, że ochrona urządzeń mobilnych użytkowników biznesowych ma głęboki sens, jeżeli nie chcemy, by urządzenia te stały się źródłem zagrożeń w sieci firmowej. W w odpowiedzi na to wyzwanie powstał pakiet ESET Mobile Security, czyli darmowy antywirus dla systemu android dostępny w sklepie google play, Posiada on antivirus i skanowanie w czasie rzeczywistym.

Warto wiedzieć, że dostępna jest też płatna wersja systemu, która dodatkowo rozszerza bezpłatny ESET Mobile Security o funkcję blokowania wybranych aplikacji za pomocą własnego PIN lub odcisku palca, oraz zestaw funkcji Anti-Theft, które uniemożliwiają korzystanie z urządzenia z obcą kartą SIM i pomagają odnaleźć zagubione lub skradzione urządzenie mobilne.

Sandboxing w chmurze

Ciekawym składnikiem pakietu jest funkcja rozpoznawania nieznanych dotąd rodzajów zagrożeń oparta o technologię sandboxing w chmurze. Polega ona na przekazywaniu podejrzanych próbek oprogramowania do izolowanego, chmurowego środowiska testowego, w którym dokonywana jest w czasie rzeczywistym analiza zachowania kodu, by wychwycić nieznane zagrożenia np. typu ransomware czy zero-day. Ogromna wydajność chmury obliczeniowej oraz algorytmy analizy behawioralnej i uczenia maszynowego pozwalają sprawnie wykryć problem, którego identyfikacja na stacji roboczej nie byłaby możliwa ze względu na nadmierne obciążenie systemu operacyjnego.

Szyfrowanie dysków

Szyfrowanie dysków to natywna funkcjonalność pakietu, dostępna zarówno dla komputerów z systemem Windows jak i MacOs. Kontrolując centralnie z pomocą konsoli ESET Protect, czy dyski urządzeń są zaszyfrowane, możemy się upewnić, że spełniony jest wymóg bezpiecznego przechowywania poufnych informacji.

Ochrona aplikacji chmurowych

Użytkowników Microsoft Office 365 ucieszy informacja, że pakiet antywirusowy ESET Protect Complete, jest wyposażony w zestaw rozwiązań chroniących tę platformę. Filtry antyspamowe zmniejszają ilość niechcianych wiadomości w skrzynkach pracowników. Zabezpieczenia przed phishingiem powodują blokowanie dostępu do stron internetowych rozpoznanych jako złośliwe adresy URL. Dodatkowo Snandboxing oraz antywirus chronią produkty Exchange Online, OneDrive, Teams, SharePoint Online, minimalizując ryzyko rozprzestrzeniania się zagrożeń w organizacji.

Ochrona poczty e-mail

Mail to najpopularniejszy sposób rozprzestrzeniania się zagrożeń ransoware i spyware, dlatego należy mocno podkreślić bardzo zaawansowaną obsługę ochrony firmowej poczty e-mail dla Microsoft Exchange i IBM, oferowaną przez ESET. Wspomniane wcześniej filtry antyspamowe i antyphishingowe oraz technologia sanboxingu znacznie zmniejszają ryzyko, że w konsekwencji ataku, firmowe dane zostaną wykradzione, albo utracimy do nich dostęp.

Najlepszy darmowy antywirus?

Warto wspomnieć, że te firmy, które nie są posiadają jeszcze zintegrowanej ochrony mogą wypróbować bezpłatny skaner online ESET. Jest to darmowy antywirus, który można pobrać ze stron producenta i za jego pomocą jednorazowo dokonać pełnego skanowania stacji roboczej oraz usunąć znalezione zagrożenia. Tego typu rozwiązanie to na pewno nie jest najlepszy, darmowy antywirus i należy go traktować bardziej jako ciekawostkę, niż praktyczne rozwiązanie do zapewnia cyberbezpieczeństwa w organizacji.

Ile kosztuje ochrona antywirusowa

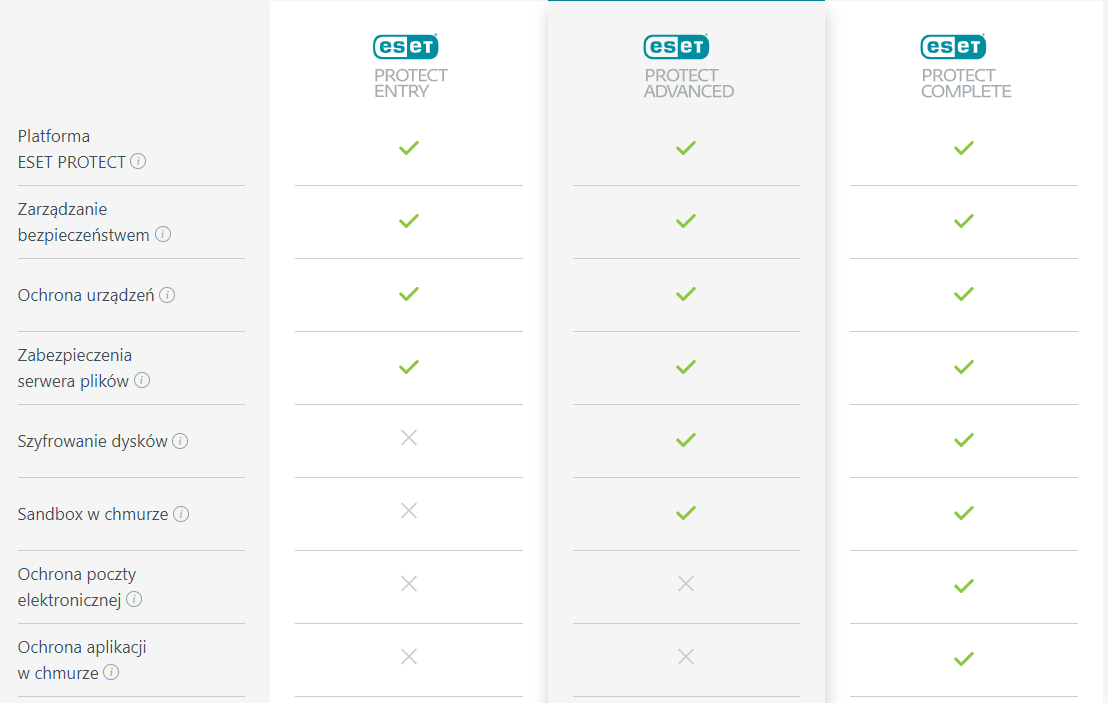

Producent antywirusa proponuje 3 podstawowe wersje pakietu ESET Protect. Poniżej przedstawiam różnice w funkcjonalności i cenie każdego z nich.

ESET Protect Complete

Pełny pakiet jest przeznaczony dla organizacji posiadających od 10 do 99 urządzeń. W przypadku wybrania pakietu na 10 użytkowników zyskujemy dostęp do następujących produktów składowych:

- ESET Endpoint Security, ESET File Security, dla 10 urządzeń.

- ESET LiveGuard Advanced, czyli sandboxing dla 10 urządzeń.

- ESET Full Disk Encryption, czyli pełne szyfrowanie dysku dla 10 urządzeń.

- ESET LiveGuard Advanced dla ESET Mail Security, oraz sam ESET Mail Security, zapewniające ochronę 12 skrzynek e-mail.

- ESET Cloud Office Security, oferujący ochronę dla 12 użytkowników.

Pakiet pozwala na ochronę wielu rodzajów urządzeń.

- Komputerów z systemami: Windows, Mac OS X, Linux Desktop.

- Urządzeń mobilnych z systemem Android.

- Serwerów plików z systemami: Microsoft Windows Server, Microsoft Azure, Linux / FreeBSD.

- Serwerów poczty e-mail: Microsoft Exchange Server, Linux / FreeBSD, IBM Domino, Kerio.

Cena pakietu na 1 rok to 2 645,00 zł z netto. Każde kolejne urządzenie lub użytkownik chmurowy to 225,00 zł netto. Kupując licencję od razu na dwa lata zaoszczędzamy 10%.

ESET Protect Advanced

Nieco mniej bogata wersja ESET Protect Advanced w wersji na 10 urządzeń oferuje:

- ESET Endpoint Security, ESET File Security, dla 10 urządzeń.

- ESET LiveGuard Advanced, czyli sandboxing dla 10 urządzeń.

- ESET Full Disk Encryption, czyli pełne szyfrowanie dysku dla 10 urządzeń.

Cena pakietu na 1 rok to 2 149,00 zł netto. Każde kolejne urządzenie to 182,80 zł netto.

ESET Protect Entry

Popularny wśród mniejszych firm ESET Protect Entry, w wersji dla 10 urządzeń oferuje:

- ESET Endpoint Security, ESET File Security, dla 10 urządzeń.

Cena pakietu na 1 rok to 1 653,00 zł netto. Każde kolejne urządzenie to 140,60 zł netto.

Jak wdrożyć ESET Protect

Wyobraźmy sobie organizację, w której mamy 20 komputerów oraz 10 urządzeń mobilnych wymagających ochrony. W takiej firmie, ze względu na skalę, nie ma raczej informatyka na etacie, który mógłby się zająć uruchomieniem rozwiązania i sprawować bieżący nadzór nad ochroną antywirusową. Jest jednak jasne, że ochrona antywirusowa jest niezbędna, jeżeli zarząd firmy chce uniknąć wycieku poufnych danych, albo ich utarty w wyniku zaszyfrowania.

Najprostsze rozwiązanie, to powierzyć uruchomienie ochrony antywirusowej zewnętrznej firmie, która realizuje outsourcing IT oraz zajmuje się bezpieczeństwem systemów. Zwykle wdrożenie kompleksowej ochrony to zaledwie klika osobodni pracy dla sprawnego administratora. Nie jest to zatem działanie czasochłonne ani przesadnie kosztowne. Usługa wymaga zainstalowania odpowiednich komponentów na wszystkich urządzaniach objętych ochroną, oraz skonfigurowania odpowiedniej polityki bezpieczeństwa za pomocą konsoli ESET Protect. Dodatkowo, warto umówić się na stały nadzór nad rozwiązaniem. W takim przypadku, jeżeli konsola zgłosi niepokojące zdarzenia, administrator z zewnętrznej firmy IT podejmie niezbędne działania, np. skontaktuje się z osobą kontaktową lub użytkownikiem zagrożonego urządzenia.

Czy dane Twojej firmy są odpowiednio chronione?

Jeżeli nie jesteś pewien, czy dane Twojego przedsiębiorstwa są odpowiednio chronione, umów się na bezpłatną konsultację z naszym specjalistą. Razem zadecydujemy, czy dysponujemy rozwiązaniem odpowiednim dla Ciebie.

zadzwonić

zadzwonić