Jak zapewnić skuteczne zabezpieczenie przed złośliwym oprogramowaniem w magazynie?

Digitalizacja procesów jest powszechnym zjawiskiem w nowoczesnych przedsiębiorstwach. Pozwala ona na wykonywanie większej ilości zdarzeń gospodarczych tą samą liczbą pracowników. Dotyczy to również procesów magazynowych, w których wsparciu świetnie sprawdza się Comarch WMS, wykorzystujący mobilne kolektory magazynowe. Zazwyczaj urządzenia z tym rozwiązaniem wyposażone są w system operacyjny Android, a co za tym idzie, są podatne na cyber-ataki zagrażające bezpieczeństwu całej firmy. Jak więc zapewnić skuteczne zabezpieczenie przed atakiem złośliwego oprogramowania? Dowiedz się, na jakie rozwiązanie postawiła firma Mutichem Sp. z o.o.!

Zabezpieczenie przed atakiem kolektorów magazynowych z systemem Android

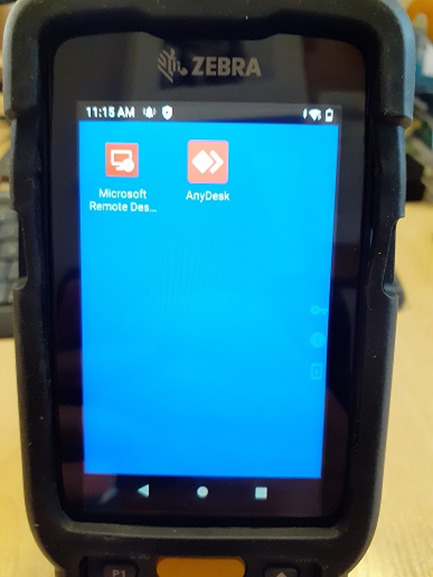

Dzięki wdrożeniu w firmie Multichem systemu Comarch WMS udało się zdigitalizować całą dokumentację i przyśpieszyć obsługę procesów logistycznych. Pracownicy magazynu wykorzystują wyposażone w system Android kolektory marki Zebra. Ten popularny system operacyjny pozwala zainstalować wiele różnych aplikacji, jednak niesie to za sobą również ryzyko. W wyniku instalacji nieautoryzowanego oprogramowania może dojść do zainfekowania urządzenia złośliwym oprogramowaniem. Skutkiem takiej sytuacji często jest nieprawidłowe działanie urządzenia, a nawet wyłączenie go z użytku. Co gorsza, gdyby oprogramowanie zdołało rozprzestrzenić się na inne elementy infrastruktury informatycznej przedsiębiorstwa, znacznie ułatwiłoby to atak hackerski. W obliczu tego zagrożenia firma Multichem zwróciła się do nas z prośbą, o pomoc w zabezpieczeniu kolektorów magazynowych. Przedsiębiorstwu zależało na uniemożliwieniu wykorzystania urządzenia niegodnie z przeznaczeniem oraz dokonania nieautoryzowanych instalacji przez pracowników. Multichem chciał mieć pewność, że rozwiązanie zapewni również zabezpieczenie przed atakiem złośliwego oprogramowania. Managerowie zdawali sobie sprawę z tego, że manualne kontrolowanie wszystkich urządzeń jest niewykonalne, dlatego szukali rozwiązania zarządzającego konfiguracją.

Jak zabezpieczyć kolektor magazynowy?

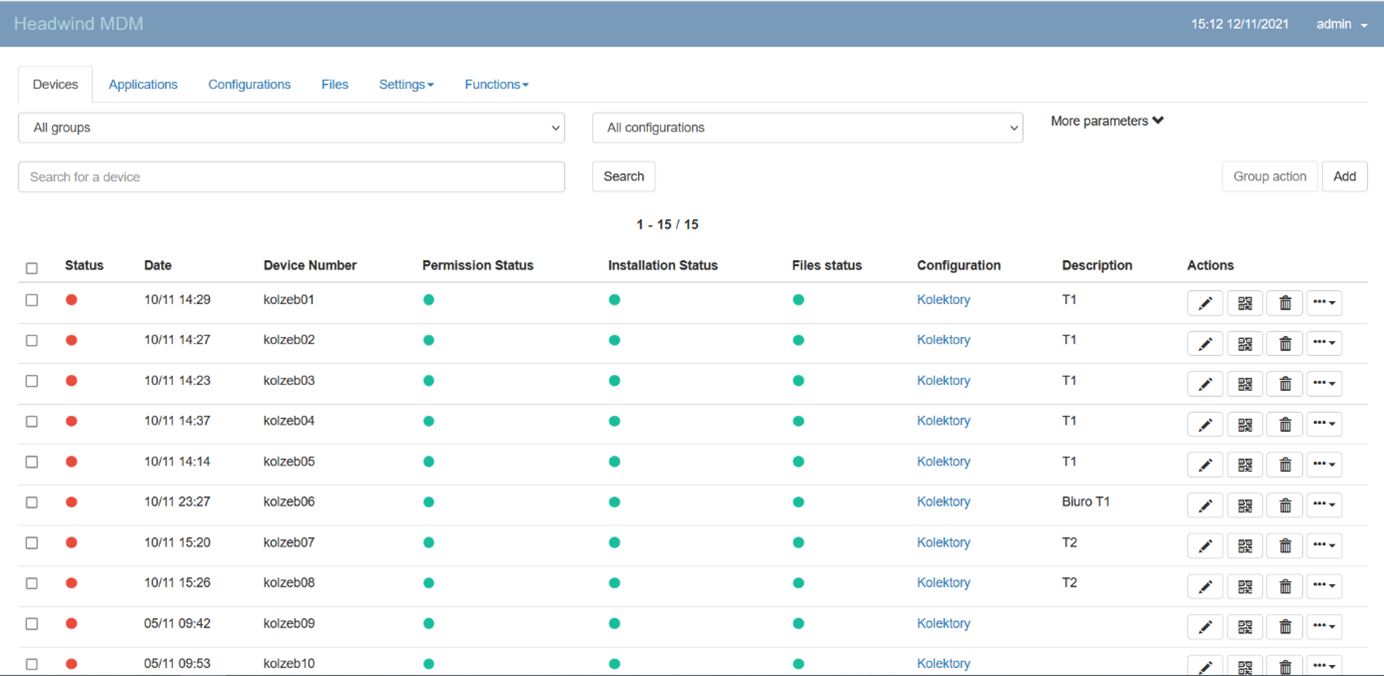

Aby to umożliwić, nasi specjaliści wykorzystali system Headwind MDM.

Po instalacja na urządzeniu umożliwia on dostęp tylko do wybranych aplikacji i funkcji kolektora. Określa się je w centralnej konsoli zarządzającej, do której dostęp ma tylko administrator. Dzięki temu pracownik ma dostęp tylko do tych aplikacji, które są mu potrzebne do pracy. Raz przygotowana konfiguracja dla kolektora magazynowego jest łatwa do przeniesienia na nowe urządzenie. Takie ograniczenie użytkowania tylko do zatwierdzonych aplikacji i ustawień jest bardzo skutecznym sposobem na zabezpieczenie przed atakiem złośliwego oprogramowania.

Bezpieczny kolektor magazynowy

Po wdrożeniu klinkiet nie musiał się już martwić się bezpieczeństwem swoich urządzeń, dzięki wprowadzonym ograniczeniom. Skonfigurowanie nowego urządzenia stało się dużo prostsze. Krócej trwa również wdrożenie nowego pracownika magazynu, ponieważ system, którego musi się nauczyć został znacznie uproszczony. Dzięki temu rozwiązaniu znacząco zredukowano również sytuacje, w których kolektor był niedostępny do pracy z przyczyn technicznych. Najważniejszym osiągnięciem było jednak skuteczne zabezpieczenie przed atakiem kolektorów, poprawiając znacznie bezpieczeństwo infrastruktury informatycznej w firmie Multichem.

Chroń dobrą reputację swojej firmy i zadbaj o Bezpieczeństwo IT

Zabezpieczenie kolektorów magazynowych przed atakiem hackerów jest tylko jedną z rzeczy wpływających na bezpieczeństwo IT firmy. Przemyślana strategia kopii zapasowej danych i ochrona antywirusowa to kolejne, kluczowe składniki kompleksowego rozwiązania. Incydent naruszający bezpieczeństwo sieci informatycznej firmy może przydarzyć się w każdemu przedsiębiorstwu. Dlatego też warto zadbać o to, by jak najbardziej zminimalizować wynikające z tego skutki.

Jeżeli nie jesteś pewny, czy dane w Twojej firmie są skutecznie zabezpieczone przed skutkami cyber-ataku, zapraszamy do kontaktu z naszymi specjalistami!

zadzwonić

zadzwonić